「Emotet」(エモテット)と呼ばれるウイルスへの感染を狙ったメールが、日本国内の組織などへ広く着信していることが確認されています。この攻撃メールが恐いのは、実際にやりとりしたメールの内容が流用されていることです。過去に送信した正規のメールに対する返信を装っているため、つい開封してしまいそうな文面になっている場合があり、注意が必要です。

こうした攻撃メールは、2019年12月頃から日本でも着信が確認されていますが、今後も出回り続けることが予想されるため、IPA(独立行政法人情報処理推進機構)は2020年12月にもこのウィルスに関する情報を更新して、引き続き注意をよびかけています。

「Emotet」ウイルスとは?

Emotetは、情報の窃取に加え、更に他のウイルスへの感染のために悪用されるウイルスです。悪意のある者が不正なメール(攻撃メール)に添付するなどして、感染を拡大させようとするものです。

Emotetへの感染を狙う手口とは?

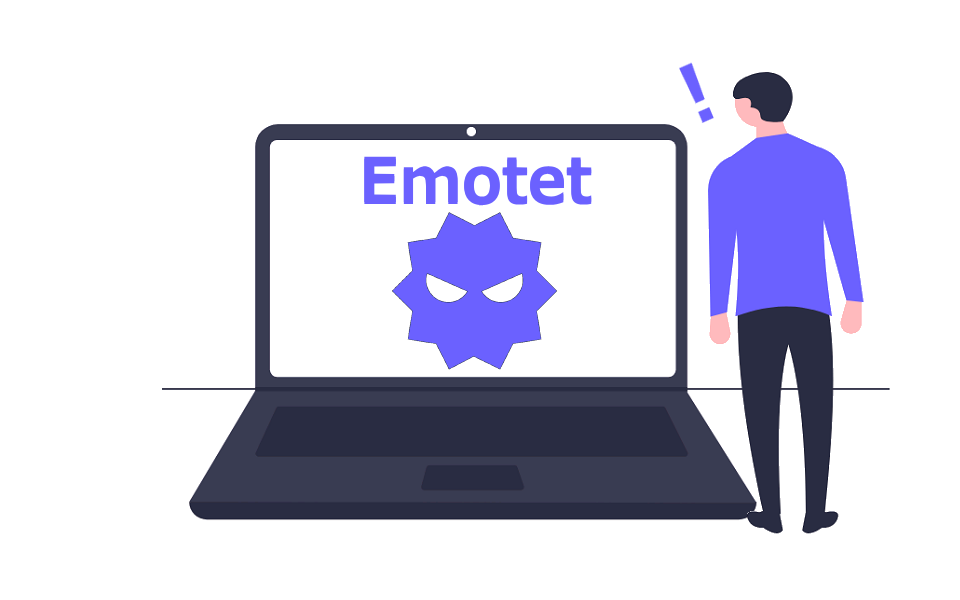

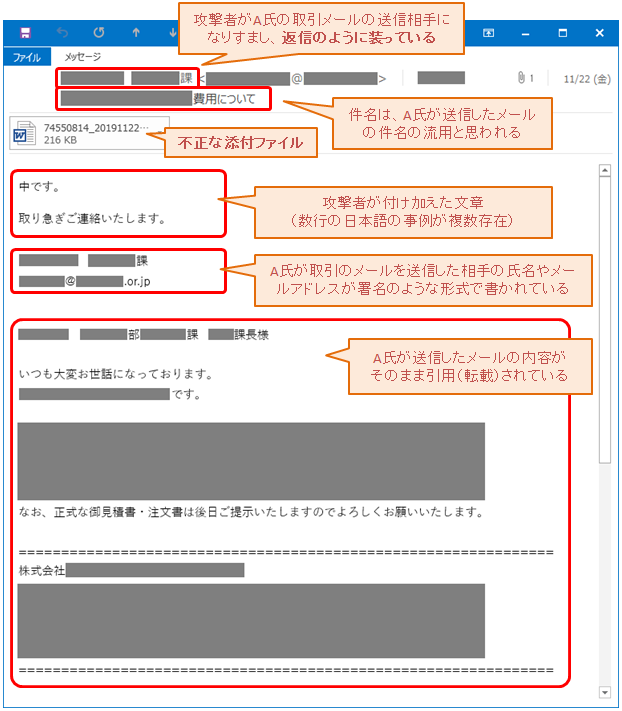

特に注意したい手口は、正規のメールへの返信を装うものです。これは、攻撃メールの受信者が過去に実際にメールをやり取りをしたことがある、実在の相手の氏名、メールアドレス、メールの内容等の一部が攻撃メール流用される手口です。あたかもその相手からのメールであるかのように見えるため、注意が必要です。

このようなメールは、Emotetに感染してしまった組織から窃取された、正規のメール文面やメールアドレス等の情報が使われていると考えられます。つまり、Emotetへの感染した被害者から搾取した情報が、さらに他者に対する新たな攻撃メールの材料にされてしまうという悪循環が発生している可能性があります。

なお、正規のメールへの返信を装う手口の事例はこの他にもあり、2018年11月に発生した例では、Emotetとは異なるウイルスへの感染を狙った日本語の攻撃メールが確認されています。今後もこの手口は常套手段となる可能性があり、注意が必要です。

これまでに確認されている手口の例について説明します。(各タイトルの右にある「+」マークをクリックして下さい)

- 正規のメールへの返信を装う手口の例

-

この手口で送られるメールは、攻撃メールの受信者(A氏とします)が実際に取引先に送信したメールが丸ごと引用され、いかにも返信されてきたかのように見える内容になっています。このメールにウイルスが添付されてA氏へ送り付けられてきたと考えられます。

Emotetへの感染を狙う攻撃メールの例(IPAによる)

Emotetへの感染を狙う攻撃メールの例(IPAによる)

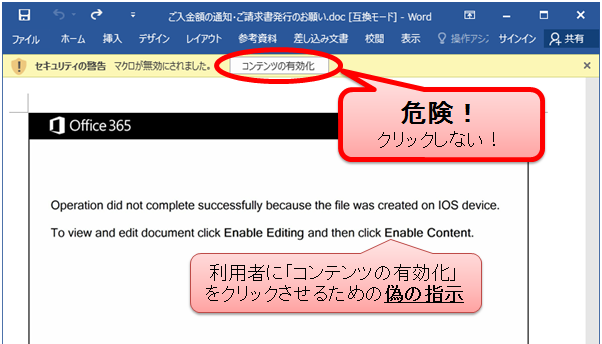

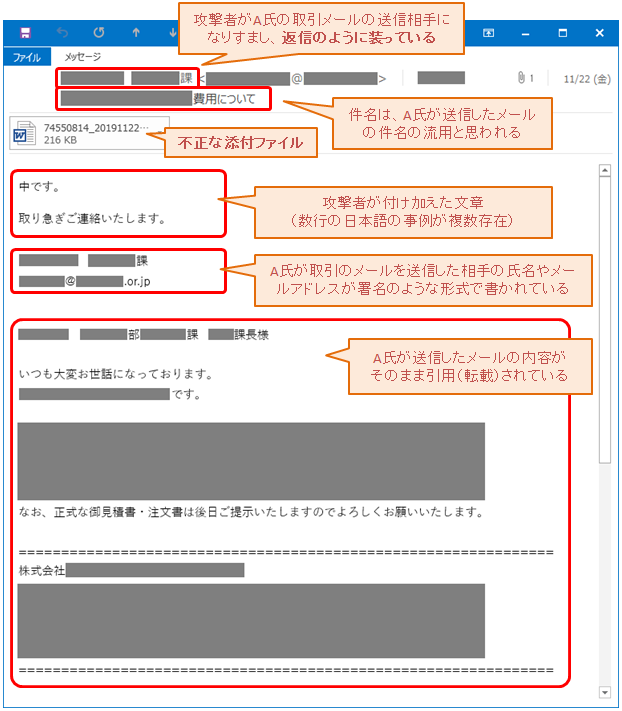

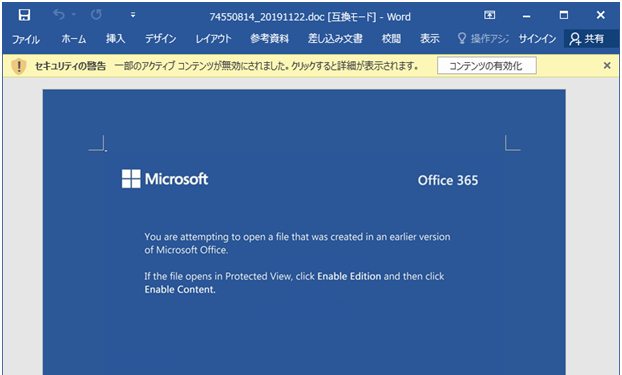

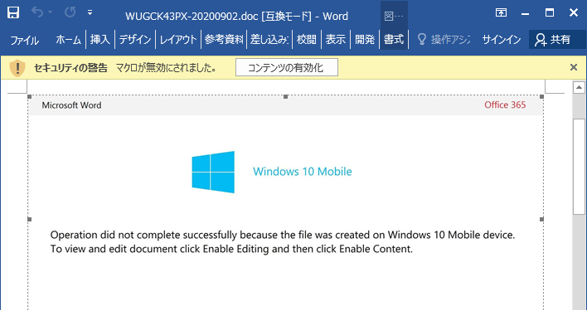

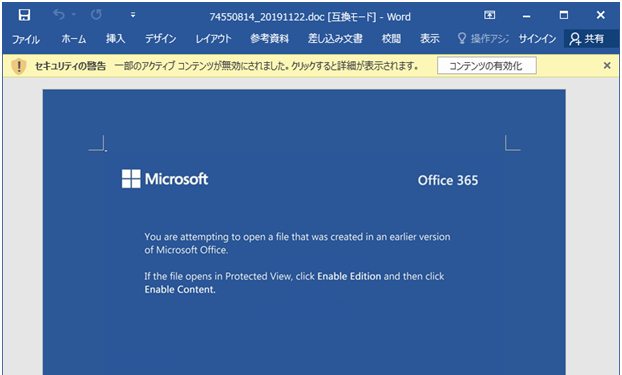

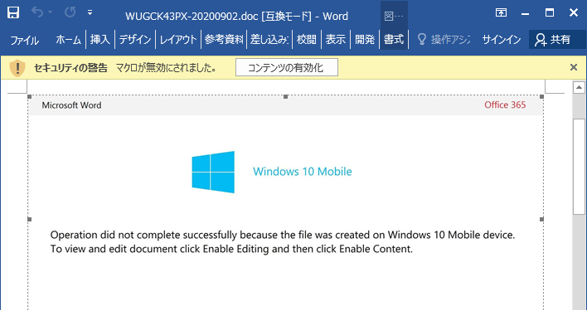

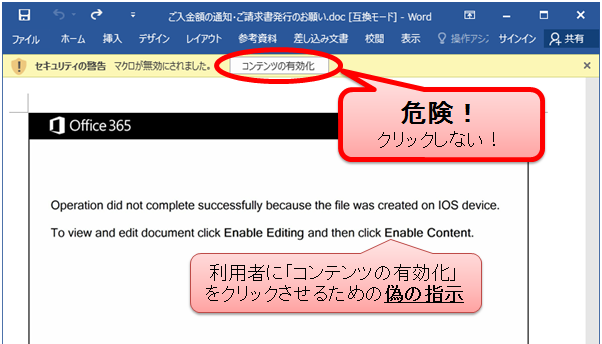

添付されているWord文書のファイルは、攻撃メールの受信者のパソコンへEmotetを感染させるための機能を持った不正なファイルです。この不正ファイルを開くと、MicrosoftやOfficeのロゴなどと、数行のメッセージが書かれた文書が表示されます。

添付ファイルを開いた時の画面の例(IPAによる)

添付ファイルを開いた時の画面の例(IPAによる)

IPAによると、Emotetの攻撃メールに添付されているWord文書ファイルは、見た目には数種類のバリエーションがあるものの、次の点が共通しているようです。

- Office等のロゴと共に、英語で「文書ファイルを閲覧するには操作が必要である」という主旨の文と、「Enable Editing」(日本語版Officeでは「編集を有効にする」)と「Enable Content」(日本語版Officeでは「コンテンツの有効化」)のボタンをクリックするよう指示が書かれている。

- 文書ファイル内に悪意のあるマクロ(プログラム)が埋め込まれている。マクロには、外部のWEBサイトに設置されたEmotetをダウンロードし、パソコンに感染させる命令が書かれている。ダウンロード先のWEBサイト(URL)は一定ではなく、日々変化する。

この手口の不正ファイルでは、基本的にファイルを開いただけではウイルスに感染することはありません(Microsoft Office内の「マクロの設定」という項目を変更している場合を除く)。安全のため、Wordの仕組みとして文書ファイル内に埋め込まれているマクロの動作が止められているためです。しかし、攻撃メールの受信者が、添付されたWord文書ファイルのマクロの実行等を許可する操作を行ってしまうと、悪意のあるマクロが動作し、結果としてウイルスに感染してしまいます。

感染しないためには?

まずは、添付ファイルを開かないことです。しかし、攻撃メールが送られてきたタイミングや内容に多少の違和感があったとしても、自分が実際に送信したメールへの返信に見えると、普段メールをやり取りしている人から何かが送られてきたと思い、確認しようと添付ファイルを開いてしまうかもしれません。

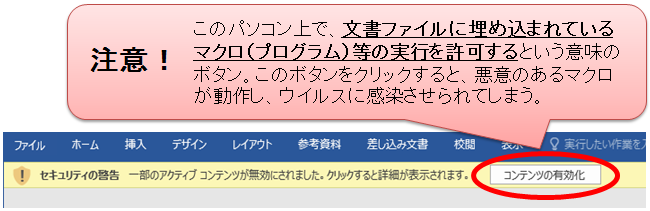

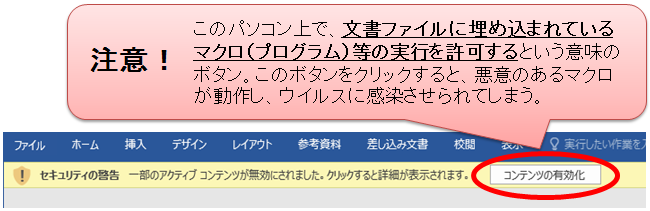

もし、添付ファイルを開いてしまっても「コンテンツの有効化」ボタンをクリックしなければ大丈夫です。その前に「編集を有効にする」というボタンが表示される場合がありますが、その際は両方をクリックするとマクロの動作を許すことになりウイルスに感染してしまうので、クリックしないように注意してください。

このファイルに表示されている「文書ファイルを閲覧するには操作が必要」というメッセージは、結果的に攻撃メールの受信者を騙し、最終的に「コンテンツの有効化」ボタンをクリックさせるための罠になっているので、注意してください。

「コンテンツの有効化」ボタンに注意(IPAによる)

「コンテンツの有効化」ボタンに注意(IPAによる)

- URLリンクを悪用した攻撃メールの例

-

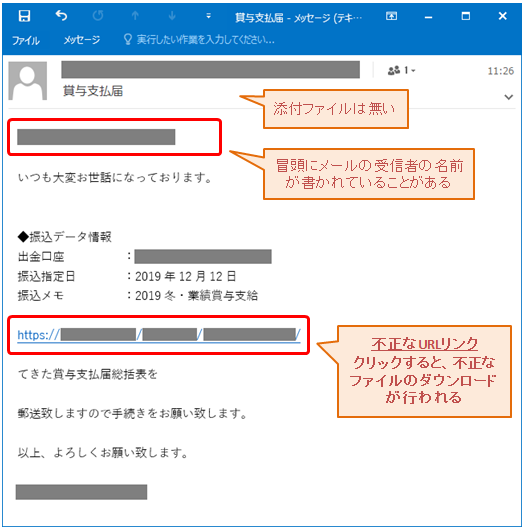

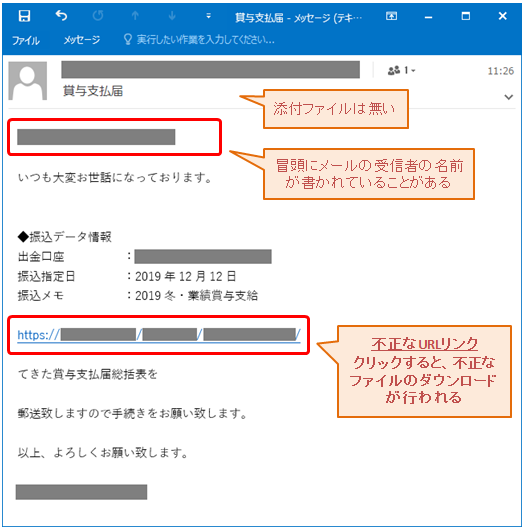

2019年12月10日頃から、日本語のメール本文中に不正なURLリンクが記載されたEmotetの攻撃メールの着信が確認されています。

メールの本文は複数のパターンが存在し、今後、件名・本文ともに更に巧妙化していく可能性があります。本文中にURLリンクが貼られており、このリンクをクリックすると、外部のWEBサイトに設置された不正ファイルがダウンロードされます。

不正なURLリンクを含む攻撃メールの例(2019年12月)(IPAによる)

不正なURLリンクを含む攻撃メールの例(2019年12月)(IPAによる)

ダウンロードされる不正ファイルは、悪意のあるマクロ(プログラム)が埋め込まれている、Emotetへの感染を狙ったWord文書ファイルです。これまでの攻撃メールに添付されていたものと同様のもので、注意すべき点や対策は前述の手口と同じです。

- 攻撃メールの件名や本文、添付ファイル名が巧妙化した例

-

IPAによると、2020年1月29日「新型コロナウイルス」に関する情報を装う攻撃メールが確認されました。メールの内容は不審だと判断できるような不自然さが少ないため、注意が必要です。

新型コロナウイルスを題材とした攻撃メールの例(2020年1月)(IPAによる)

新型コロナウイルスを題材とした攻撃メールの例(2020年1月)(IPAによる)

添付されていたのは、前述の手口と同等の悪意のあるマクロが仕込まれたWord文書ファイルでした。このことから、Emotetの攻撃メールは件名や本文等を変えながら断続的にばら撒かれていると考えられます。

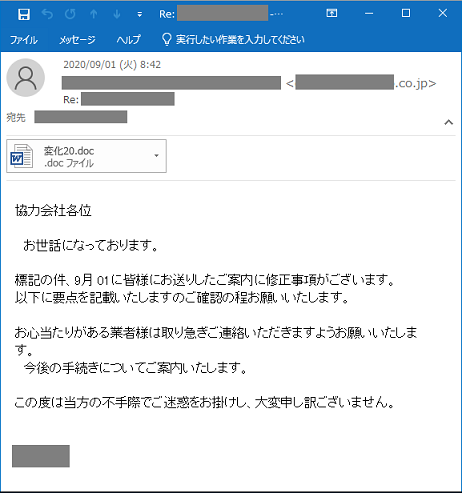

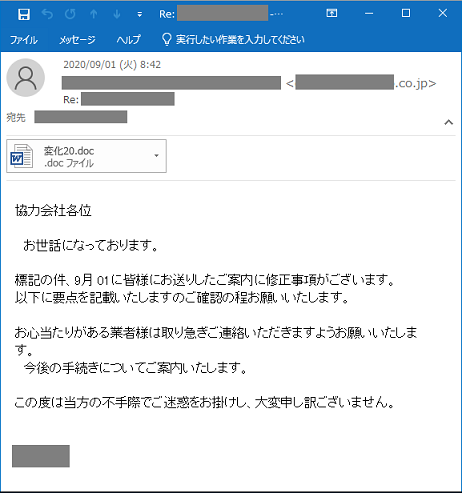

2020年9月1日に確認された攻撃メールでは、「協力会社各位」という書き出しで始まっていて、業務に関係があるものと思い、添付ファイルを開いてしまいそうになる内容になっていました。このほか、「消防検査」「ご入金額の通知・ご請求書発行のお願い」「次の会議の議題」「変化」といった件名・添付ファイル名が確認されています。

日本語の攻撃メールの例(2020年9月)

日本語の攻撃メールの例(2020年9月)

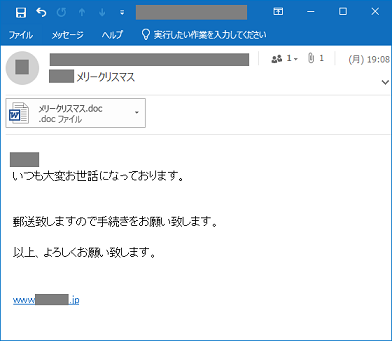

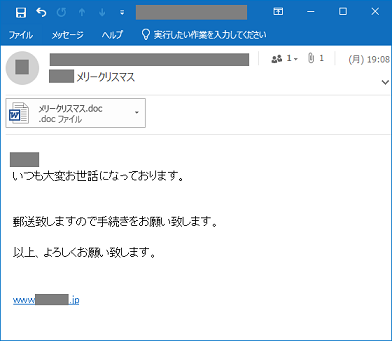

また、年末などの特定の時期に合わせたような件名・添付ファイル名での攻撃も確認されています。具体的には「クリスマス」や「賞与支給」といったキーワードが使われているとの情報があります。

「メリークリスマス」攻撃メールの例(2020年12月)(IPAによる)

「メリークリスマス」攻撃メールの例(2020年12月)(IPAによる)

このような攻撃メールの件名や添付ファイル名は多様化しており、今後もバリエーションが増える可能性があります。前述の例の他にも、以下のようなものが確認されています。

- 請求書の件です。

- ご入金額の通知・ご請求書発行のお願い

- 会議への招待

- ドキュメント

- パスワード付きZIPファイルを使った攻撃の例

-

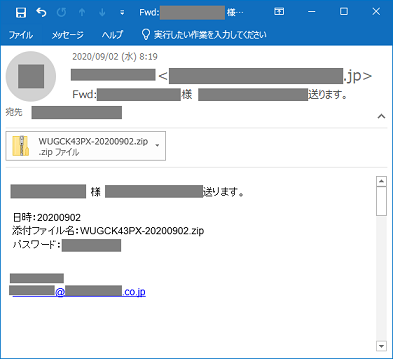

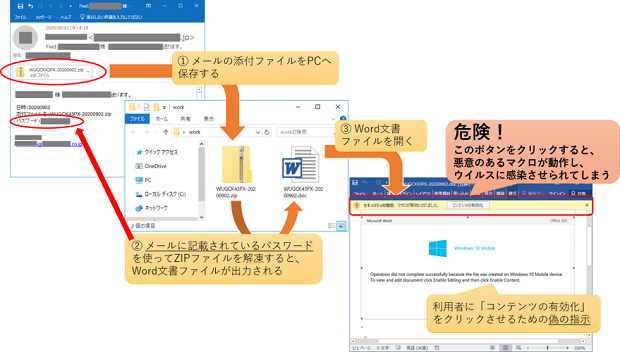

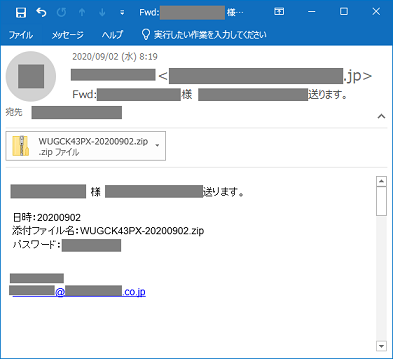

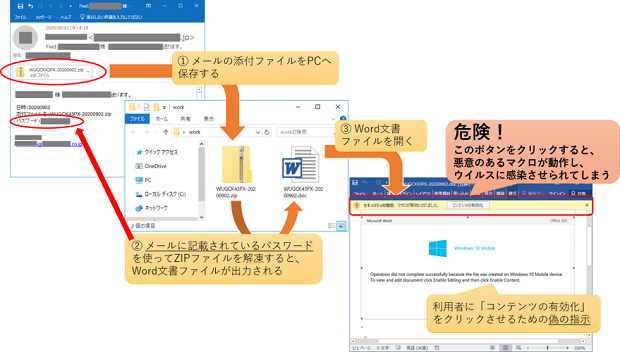

2020年9月2日には、パスワード付きのZIPファイルを添付したEmotetの攻撃メールが確認されました。この手口では、添付ファイルが暗号化されていることから、メール配送経路上でのセキュリティ製品の検知・検疫をすり抜け、受信者の手元に攻撃メールが届いてしまう確率が高いため、さらなる注意が必要です。

パスワード付きZIPファイルが添付された攻撃メールの例(2020年9月)(IPAによる)

パスワード付きZIPファイルが添付された攻撃メールの例(2020年9月)(IPAによる)

ZIPファイルの中には、これまで同様、悪意のあるマクロが仕掛けられたWord文書ファイルが含まれています。これまでに紹介した手口と同様、このWord文書ファイルの「コンテンツの有効化」ボタンをクリックすると、ウイルスに感染してしまいます。

Word文書ファイルを開いた時の画面の例(2020年9月)(IPAによる)

Word文書ファイルを開いた時の画面の例(2020年9月)(IPAによる)

パスワード付きZIPファイルからEmotet感染までの流れ(2020年9月)

パスワード付きZIPファイルからEmotet感染までの流れ(2020年9月)

攻撃は続いている!

IPAによると、2020年2月上旬以降、Emotetの攻撃メールが観測されない状態が続いていましたが、7月中旬から、再び観測されています。

IPAの情報セキュリティ安心相談窓口では、2020年7月~8月の2ヶ月でEmotetに関連した相談は34件、2020年9月1日から9月2日の午前中だけで、Emotetへ感染してしまったという相談や、メールアカウントが攻撃者に乗っ取られたりして悪用され、外部へEmotetの攻撃メールがばら撒かれてしまったという相談が23件と急増しました。

その後も、先に紹介したパスワード付きのZIPファイルを添付したEmotetの攻撃メールや、年末には「クリスマス」など時期に合わせた件名・添付ファイル名での攻撃など、手口を巧妙化させながら続いていることが確認されており、多数の国内企業・組織で被害が発生している可能性があることから、IPAは改めて注意を呼びかけています。

感染しないために

これまでのところ、いずれの手口も受信したメールに添付されたWord文書ファイルで感染を狙ったものです。メールや添付ファイルが信頼できるものと判断できない限り、「コンテンツの有効化」ボタンをクリックしないようにしてください。

添付ファイルを開いた時の画面の例(IPAによる)

添付ファイルを開いた時の画面の例(IPAによる)

Emotetに限らず、同様の騙し方を試みる悪意のあるOffice文書ファイル(WordやExcel等)が出回っていて、日本語で操作の指示が書かれているケースもあります。画面に表示された内容に惑わされず、入手したファイルが信用できるものと判断できなければ、「編集を有効にする」「コンテンツの有効化」というボタンはクリックしないよう注意してください。

万が一の感染に組織としての備えを

これまでに、ある国内企業のメールアカウントが攻撃者に悪用され、外部へEmotetの攻撃メールがばら撒かれてしまったという事案が発生しています。以前にEmotetに感染していた場合、その時に窃取されたIDとパスワードが今後も悪用される可能性があります。

被害の拡大を防ぐため、システムの管理部門は、改めてシステムの利用者に対して不審なメールへの注意を呼びかけるとともに、メールアカウントが不正に使用された場合は、速やかに停止できるようにする必要があります。

たとえ攻撃の手口は変化しても、多くの場合は、基本的な対策を徹底することで被害を避けることができます。Emotetに限らず、攻撃メールに騙されてウイルスに感染させられてしまう可能性はどこでもありえます。ウイルス感染により、メールの受信者のみならず、所属する企業・組織にとっても重大な被害をもたらす可能性があります。システムやセキュリティソフトで対策していても、検知されず手元に攻撃メールが届いてしまうことも考えられるため、一人ひとりが注意することが重要です。

そのため、組織的に対応できるようルール作りをするなど、普段から対策をしておくことが有効になります。

最低限するべき対策のポイント

- 攻撃の手口に関する情報を収集してシステムの利用者に周知する

- もし不審なメールを受信した場合はシステムの管理部門へ連絡するようにし情報を共有する

- 万が一感染した場合の対応手順を決めておく

サイバー攻撃に関する情報を把握して対策をとることで安全で快適に!

Office Cloud を安心してお使いいただくために

いつもご利用ありがとうございます。今後も安心してOffice Cloudをご利用頂くための情報を提供してまいります。ご不明・ご不安なことがございましたら、いつでもご相談下さい。