情報処理推進機構(IPA)は、毎年発生する社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、重大な脅威の候補を選出し、情報セキュリティ分野の研究者や企業の実務担当者などからなる選考会が審議・投票を行い、トップ10を決定して発表しています。

情報セキュリティ10大脅威 2024(組織向け)

今年も1月24日に「情報セキュリティ10大脅威 2024」が発表されました。結果はこのようになっています。

| 順位 | 2024年(今回) | 前回 | 2016年以降(初選出) |

|---|---|---|---|

| 1 | ランサムウェアによる被害 | 1位(→) | 9年連続9回目(2016年) |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2位(→) | 6年連続6回目(2019年) |

| 3 | 内部不正による情報漏えい | 4位(↑) | 9年連続9回目(2016年) |

| 4 | 標的型攻撃による機密情報の窃取 | 3位(↓) | 9年連続9回目(2016年) |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位(↑) | 3年連続3回目(2022年) |

| 6 | 不注意による情報漏えい等の被害 | 9位(↑) | 6年連続7回目(2016年) |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 8位(↑) | 4年連続7回目(2016年) |

| 8 | ビジネスメール詐欺による金銭被害 | 7位(↓) | 7年連続7回目(2018年) |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位(↓) | 4年連続4回目(2021年) |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位(→) | 2年連続4回目(2017年) |

順位の変動があったものの、全ての脅威が前年に続いて選出されていることから、どの脅威も十分に注意していく必要があります。特に、ランサムウェアによる被害は前回に引き続き1位で、2016に初選出以降9年連続で選出されている重大な脅威となっています。同じく2016年に初選出されて以来9年連続で選出されている、内部不正による情報漏洩と、標的型攻撃による機密情報の搾取についても、今年もそれぞれ上位にランクインしていることから、引き続き注意する必要があります。

組織の情報を狙っているのは身内かも?!

前回の4位から順位を上げ、3位に入ったのが「内部不正による情報漏洩」です。9年連続での10大脅威入りで、あいかわらず、従業員や元従業員等の組織関係者による機密情報の持ち出しや社内情報の削除等の不正行為が発生していることが伺えます。

組織関係者による不正行為は、組織の社会的信用の失墜や、損害賠償、業務停滞等による経済的損失を招きます。また、不正に取得された情報を使用した組織や個人も責任を問われる場合があります。こうした事態を招かないためにも、不正を許さない体制作りが求められます。そのためにも、まずは手口と事例を把握しておきましょう。

不正の手口は?

◆アクセス権限の悪用

付与された権限を悪用し、組織の重要情報に対して窃取や不正操作を行うものです。必要以上に高いアクセス権限が付与されていると、より重要度の高い情報が狙われ、被害が大きくなるおそれがあります。また、複数人で端末を共用しているような場合、他人のアカウントを使って不正アクセスされることもあります。

◆在職中に割り当てられたアカウントの悪用

離職者が在職中に使用していたアカウントが削除されていない場合、それを使用して組織の情報にアクセスする手口です。

◆内部情報の不正な持ち出し

組織の情報を、USBメモリや HDD等の外部記憶媒体、メール、クラウドストレージ、スマホカメラ、紙媒体などを利用し、外部に不正に持ち出す行為です。

どんな事例がある?

事例1:顧客情報を持ち出して名簿業者に販売

2023年10月、NTT ビジネスソリューションズは、同社に勤務していた元派遣社員が顧客情報の不正な持ち出しを行っていたことを公表しました。記憶に新しい方も多いでしょう。この派遣社員は 2013年7月から2023年1月の間に、自身が運用に関わっていたコールセンターのシステムに、管理者アカウントを悪用して不正アクセスし、少なくとも69組織の顧客情報928万件をUSB メモリにコピーして持ち出していました。持ち出した顧客情報は名簿業者に販売し、1,000万円以上を対価として受け取っていたとみられています。

事例2:前職場で得た名刺情報を転職先に提供

2023年9月、ワールドコーポレーションの元従業員が、個人情報保護法違反(不正提供)等の疑いで警視庁に逮捕されました。この従業員は同業他社に転職する直前に、転職元の名刺情報管理システムにログインするための ID とパスワードを転職先の従業員に共有し、不正に取得された名刺情報が転職先の営業活動に使用され、成約事例もあったといいます。

事例3:元勤務先に不正アクセスして社内情報を削除

2023年1月、共立電気計器の元従業員が電子計算機損壊等業務妨害罪等の疑いで警視庁に逮捕されました。この従業員は退職後に元同僚や元上司の ID やパスワードを悪用して社内ネットワークやクラウドに不正アクセスし、人事や技術、顧客に関する情報を削除していました。データ復旧には約660万円もの多額の金額がかかりました。この従業員は人間関係を理由に退職しており、嫌がらせが目的だったとみられています。

以上の事例から、見返りに対価を受け取ったり、営業成果を上げるために悪用されたり、不満を解消したりするなどのために不正行為に及んだことがわかりますね。

対策はどうしたらいい?

基本の対策

基本の対策は次の5つです。事例のような不正を予防したり、不正を想定した対応を意識して対策を講じることが重要です。

① アクセス権管理:犯行をやりにくくする、難しくする

② コピーやメール・ウェブの制限など情報持ち出しの困難化:犯行の見返りを減らす、割に合わないようにする

③ ログの記録:犯行が見つかるようにする、捕まる可能性を高める

④ ルール化と周知徹底:犯行の言い訳をさせない、正当化させない

⑤ 職場環境の整備:犯行の誘因を減らし、その気にさせない

①~④ は一般的な情報セキュリティ対策でも同じですが、⑤ は内部不正対策に特有のものになります。また、情報セキュリティ対策だけでなく、職場のコミュニケーションにより信頼関係の維持・向上、罰則規程の整備など、適正な労働環境の構築と併せて対策を講じることが内部不正の抑止につながります。

対策のポイント

対策をするには、次のようなポイントが挙げられます。

- 内部不正のリスクを経営層が認識する

- 自社情報を棚卸しを行い、重要度によって格付けする

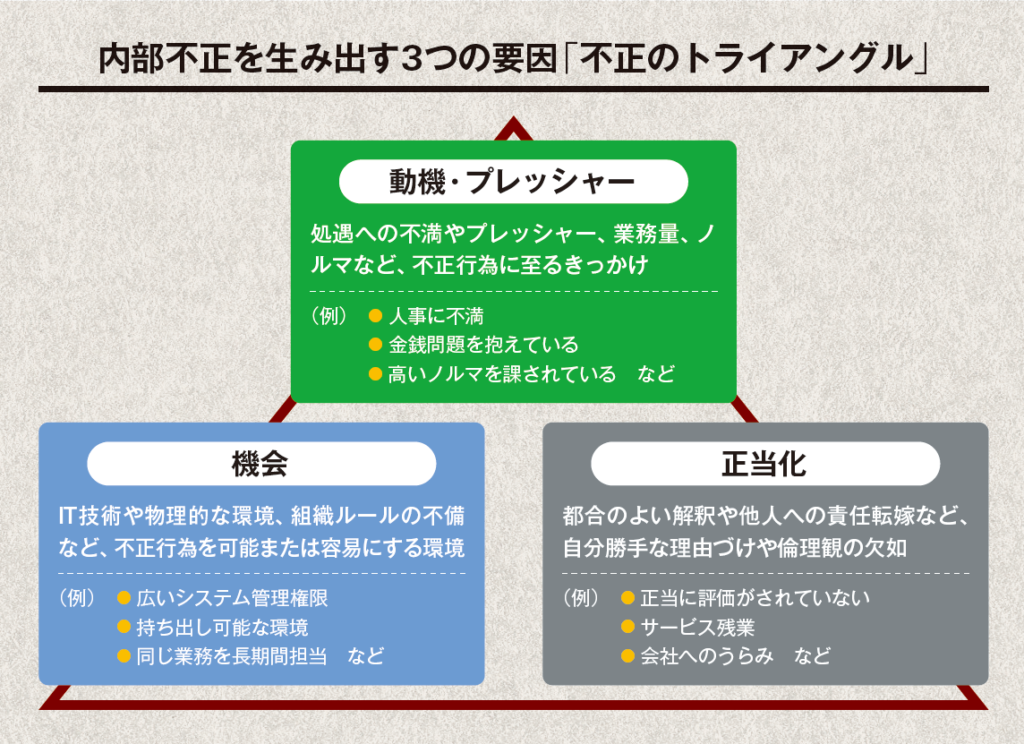

- 上記の5つの対策で「動機」「機会」「正当化」を低減

- 信頼関係の向上や適正な労働環境の構築を図る

「自社に重要情報はない」という油断がリスクになることもあります。まずは、リスクがあることを認識し、重要度に応じて情報を格付けして取り扱いルールを定め、定期的に見直しをします。そして、重要な情報であることを従業員にわかるよう明示します。

そのうえで、内部不正を誘発する要因を排除していきます。人が不正を働くのは「動機・プレッシャー」「機会」「正当化」という3つの要因が揃ったときとされています。内部不正を防ぐには、この3つの要因を低減させることが大切になります。

内部不正の対策を講じている企業は大手が中心で、中小企業では十分に対策できていないのが実情です。「自社に重要な情報はないから大丈夫」などと油断せず、リスクアセスメントをしたうえで、できるところから対策に着手していきましょう。

今回ランクインした脅威が全てではない

IPAからも毎回コメントされることですが、今回ランク外になったからと言ってその脅威が無くなるわけではなく、継続して対策することが必要です。

2016年に発表が始まって以来、9年連続してランクインしている脅威が3つもあります。この3つは特に重点的に対策をとる必要があるのは間違いありませんが、前回と同じ脅威が全てそのまま今回も10大脅威として発表されたことで、どの脅威に対しても、引き続き、注意を怠らずに対策を講じていかなくてはなりません。

10大脅威を参考に組織にあった対策を!

情報セキュリティ対策の基本にもありますが、こうした脅威に対応するには、どのような脅威と手口があるのか、普段から知っておくことが大事です。今回発表された10大脅威は対策を検討する上でとても参考になります。そして、10大脅威の順位や選定されている・いないに関わらず、組織が置かれている立場や環境を考慮して優先度を付け、適切な対応を取ることが重要です。

とは言え、これらの脅威は手法がよく知られているものがほとんどで、基本的な対策さえしっかりしておけば効果は十分期待できます。そして脅威に対抗するには、なによりも予防がポイントです。普段から情報収集をして必要な対策を講じましょう。

こちらもチェック!

より安心してご利用頂くために、ご質問やご不安などございましたら、いつでもご相談下さい。