無線LANのセキュリティ対策はなぜ必要?

無線LAN、いわゆる Wi-Fi は、LANケーブルで接続する方法よりも配線のわずらわしさがなく、利用する場所が自由になるなどの利点と手軽さから、オフィスや家庭で急速に利用が増えています。その一方で、トラブルの発生も増えています。

無線LANを通じた不正アクセスが多く発生している

無線LANを通じた不正アクセスによる被害は、これまでにも多く報告されています。一つの例として、ある県立高校の情報システムが不正アクセスを受けた事件があります。

その事件の手口は、学校の近隣で校内のLANの電波を受信してネットワークに侵入、窃取した管理者のアカウント情報を用いて校務サーバーにログインされるというものでした。この時、ネットワーク上でアクセスできる校内サーバーやクラウドサービスに格納されていた生徒や保護者、教職員の個人情報、成績などのファイルが不正にアクセスされ、最終的におよそ1万5千人分の情報が漏洩する被害になりました。

このように、どの企業や組織においても情報漏洩のリスクがあり、もはや他人事ではありません。

通信の暗号化はセキュリティの有効な手法

無線LANのセキュリティにはいろいろな手法がありますが、一般的に有効な手法として行われているのは通信の暗号化です。

しかし、最近、暗号化方式の一つであるWEPの暗号キーを盗聴・解読するソフトウェアを使用した不正アクセスが問題になっています。たとえ暗号化して対策していても、そうしたソフトウェアを使えばアクセスされてしまいます。こうした不正アクセスを防止するために、より強固な暗号化方式が考案され実用化されています。

通信の暗号化は不正アクセスを防止するために必要な技術ですが、難解な専門用語も多く、ITにある程度詳しい担当者でも表面的な理解に留まっていることが少なくありません。しかし、無線による通信を利用するうえで不正アクセスを防ぐには、暗号化方式についての知識だけでなく、こうした暗号キーを盗難・解読するソフトウェアの存在などを把握して、適切に設定することが必要になります。

暗号化の仕組み

無線LANのアクセスポイント(親機)とクライアント(子機、通常はパソコン)の間の通信データを暗号化することで、やり取りされている情報の内容を秘匿することができます。

データの暗号化に「暗号キー」を使用し、アクセスポイントに設定されているキーを知っているクライアントだけが通信することができるという仕組みです。

無線LANなどの通信でやりとりする際の暗号化では、通常、暗号キーとしてネットワークキーを使用します。ネットワークキーを使ってデータの暗号化と復号化を行うため、通信を行う者同士でネットワークキーが一致していないと通信が行えないようになっています。こうした仕組みを使用することで、通信データを第三者に解読されないようにしています。

暗号化+認証方式でより安全に

従来のセキュリティ規格であるWEPが採用している暗号化方式では、ネットワークキーの値を固定で設定しています。

しかし、固定のネットワークキーを使用するということは、同じキーを長い間使い続けることになり、キーの値を解読されてしまう恐れがあります。また、キーの値を変更する場合は、アクセスポイントとすべてのクライアントの設定を手動で変更しなければならず、大規模なネットワークの場合は大変な労力と時間を要するという難点もあります。そこで、後継の規格ではこの値を可変にする暗号化方式を採用して、セキュリティレベルを高くしています。

WPAでは、暗号化に加え認証方式を採用することでセキュリティがさらに強化されています。ネットワークに接続を要求するクライアントの認証を行い、認証に成功したクライアントだけに、無線LANのアクセスポイントが自動生成したネットワークキーを配信する、という方法です。認証に成功してネットワークキーを受け取ったクライアントだけが、アクセスポイントを介したネットワークと通信が行えるようになります。

無線LANのセキュリティの規格と種類

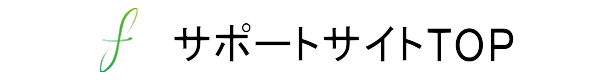

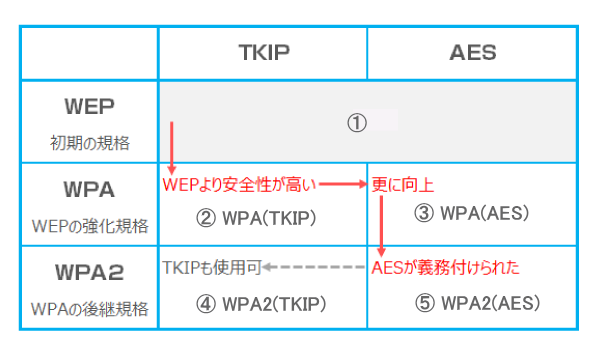

無線LANに関するセキュリティには、暗号化方式と認証方式の組み合わせによりいくつかの規格があります。

暗号化方式と暗号化アルゴリズム

無線LANのセキュリティ規格では、データを暗号化する方式がいくつか認められています。代表的なものがTKIPとCCMPです。

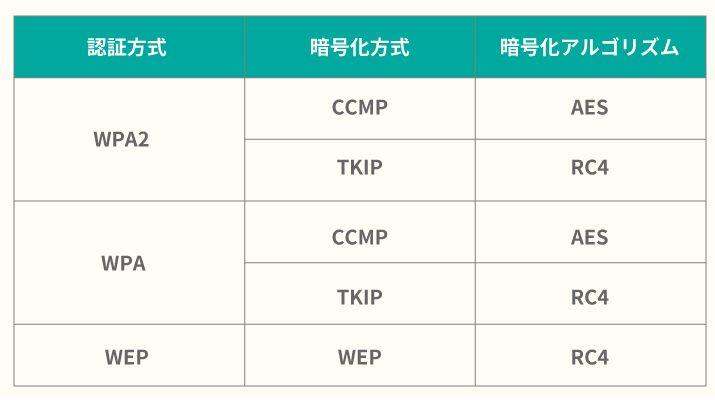

通信を繰り返して行う際に、暗号キーを毎回変更できるようにした方式。暗号化アルゴリズムにRC4を用い、設定された暗号パスワードをそのまま使うのではなく、一定の送受信回数ごとに切り替わる一時鍵や、端末に固有で与えられたMACアドレスを暗号キーに加えるのが特徴です。

暗号キーをひとつ見破られても短時間でキーが変化して、解読されたキーを次の通信では使用できないため、以前に用いられていた方式よりも高い安全性が確保できます。数週間から数ヶ月の間、データを収集しても解読が困難と言われています。

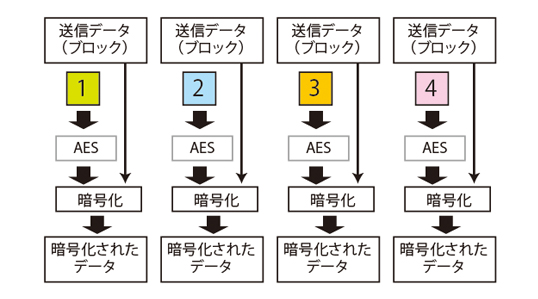

暗号化アルゴリズムにAESを採用しており、データの暗号化に最長256ビットの暗号キーを利用できることから、格段にセキュリティ強度が高くなります。AESはブロック方式のため、暗号化するメッセージを一定サイズのブロック単位に分割して処理する必要があります。しかし、一定サイズに収まらない場合もあり、この問題を回避するためカウンターモードを採用しています。

カウンターモードでは、暗号化したいメッセージをダイレクトに暗号化するのではなくカウンターと呼ばれる一定の値を暗号化して、この結果とメッセージのXOR(排他的論理和)をとることで暗号文を生成します。これにより暗号化したいメッセージが一定の値である必要がなくなり、また、暗号化のために直接メッセージを使用するわけではないので、メッセージ到着前に暗号化の計算を事前に行えることから高速に処理できる特徴があります。

元データをそのまま流れに沿って暗号化していくストリーム方式の暗号化アルゴリズムで、1バイト単位で順番に暗号化処理を行うという極めてシンプルなアルゴリズムです。非常に短いコードで記述できる点や、ブロック方式は入力データがブロックサイズに達するまで溜まらないと処理を進めることができないのに対し、入力のままに処理を進められるため、ソフトウエア上で高速に動作する点などが特徴として挙げられます。

Advanced Encryption Standard の略称で、通信データをある一定の長さに分割し、置換・並べ替えを繰り返す方式の暗号化アルゴリズムです。RC4よりもセキュリティが強固だとされます。

現時点で第三者による解読は不可能とされています。2000年にNIST(National Institute of Standards and Technology:米国国立標準技術研究所)によって政府標準の暗号方式としても採用されています。

ネットワーク機器やネットワークアダプターに付いている固有の識別番号のこと。有線LANのほかに、無線LANやスマートフォンにもMACアドレスが割り当てられています。

IPアドレスと混同されがちですが、IPアドレスは通信相手であるサーバーのアドレスであり、手紙でいう宛先の住所に当たるもの。これに対してMACアドレスは、あくまでも隣の装置と通信するために利用されるものです。MACアドレスは各製品に固有の番号なので変更できません。

ここで違いがわかりにくいので整理すると、暗号化方式は暗号化をするために使う手法やルールを取り決めたもので、暗号化アルゴリズムは実際に暗号化をするための具体的な計算式や手順のことです。

そういう考え方でみると、TKIPとCCMPは暗号化方式にあたり、TKIPではRC4を、CCMPではAESを暗号化アルゴリズムとしてそれぞれ採用しています。「CCMP(AES)」のように表記する場合もあります。

無線LANのセキュリティ規格

米国電気電子学会でLAN技術の標準を策定している802委員会によって、1997年に標準化された最初の無線LAN規格が「IEEE802.11」です。この企画が標準化された際に、通信データを暗号化することによって傍受されても容易に内容が分からないようにするために、規格の中に暗号化技術を必須事項として含められました。

その際に採用された無線LANのセキュリティ規格が「WEP」です。

無線による電波を送受信する機器の両方が共通の「暗号キー」を持つことによって、そのデータの中身を正しく読めるようにしています。通信をしたい者同士だけがそのキーを持っており、外部には知られないように使用するというものです。

WEP方式の暗号キーは「WEPキー」と呼ばれ、基本は40ビット(英数半角5文字)で作成されています(拡張版の場合は104ビット(英数半角13文字))。親機や子機に実際に登録する際には一般的にパスワードと呼ばれ、5文字(英数半角)です。

暗号化アルゴリズムのRC4を用いて元データを変換して送信します。受信側も同じアルゴリズムを通して復号すると、元のデータに戻る仕組みです。

第三者による改ざんがないかを確認する技術である完全性方式は、「ICV」(Integrity Check Value)が採用されています。このアルゴリズムは「CRC32」です。

WEPは、キーが固定であることと40ビットしかないため見破られやすくなるなど、危険性が高いという指摘され対応が求められた結果、2002年に新たな方式としてWPAが策定されました。

なお、RC4のアルゴリズムはインターネットで情報を暗号化して送受信するのに用いられているプロトコルであるSSLと同じもので、暗号化のアルゴリズム自体は決して脆弱なものではありません。

暗号化アルゴリズムはWEPと同様にRC4が利用されていますが、使い方が異なっています。WEPのような固定キーではなく、一定時間もしくはパケットごとに変わる「一時キー」を使うことで、第三者による解読を困難にしています。この暗号化方式がTKIPです。

暗号キーである「WPAキー」は128ビットに拡張され、パスワードが13文字(英数半角)に増えています。

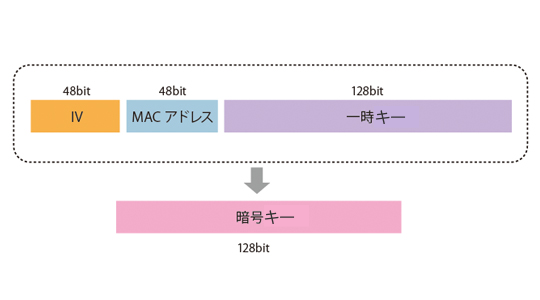

データが暗号化される際には「IV」(初期化ベクター Initialization Vector)という値が毎回生成され、暗号キーを構成します。このやり方はWEPと同じですが、24ビットから48ビットに変更するとともに、MACアドレスのハッシュ値(48ビット)も加えられ、一時キーと併せて3種類のデータを関数によって混ぜ合わせて最終的なキーが作成される点が大きく異なります。

「IV」が2倍になったことにより、第三者が簡単には解析できなくなり、処理速度が原理的にはWEPよりも下がりますが、体感できるような低下ではありません。

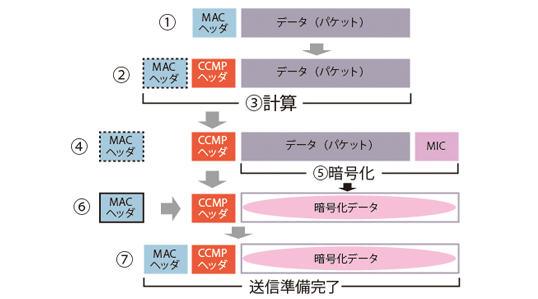

第三者による改ざんがないかを確認する技術である完全性方式は、「MIC」(Message Integrity Code)に改良されています。それ自体が一つの一時キーになるのが「MIC」の特徴です。このアルゴリズムも「Michael」に変えられました。「Michael」によって「MIC」の値を計算し、送信する前のデータに付加し、受信後に変更がないかどうかをチェックしています。

このようにWPAは、WEPと同じRC4のアルゴリズムを使いながら、認証方式を追加し、キーやIVを長くし、完全性のアルゴリズムを修正することによってセキュリティを強化しています。

WPAは高く評価されていましたが、暗号化アルゴリズムの国際標準の変更に伴い、古いアルゴリズムを使っている規格はいずれ使用停止になるという問題が出てきました。

1970年代以降の米国の正式な標準暗号化方式は「DES」(Data Encryption Standard)で、WPAで使用しているTKIPもこれに準拠していました。ところがDESが老朽化し信頼性が低下してきたため、代わりに2002年に新たにAESが策定されました。

これに伴い、無線LANのセキュリティにおいても対応する必要が生じ、2004年にWPAの後継として新たにWPA2が策定されました。一時キーの考え方などWPAに盛り込まれた技術を踏襲しつつ、第三者による傍聴、データの改ざんの検出、認証、いずれの点においてもWAPよりも堅牢なものになっています。

暗号化アルゴリズムはAESが採用されています。RC4のようなストリーム方式と異なり、ブロック方式で、データを8、16または32バイトのブロックに分けて暗号化します。キーの長さは128ビットが標準ですが、近年では256ビットのキーが安全性を高めるものとして利用されるようになっています。

また、データの改ざんをチェックする仕組みである完全性方式については、WPAのMICをそのまま踏襲していますが、そのアルゴリズムはMichaelからCCMPに変更になっています。

ブロック方式はさまざまな長さの送信データを扱わねばならず、その制御が必要となります。元のデータを暗号化し、暗号化されたデータを復号するには、この長さについての情報をどこかで管理しなければなりません。そこで、この情報と、順番を示す情報であるカウンターというデータとを合わせて、全体のチェックを行っています。

このカウンターと、メッセージ認証をする「CBC」(Cipher Block Chaining)という方式が組み合わされたのがCCMPです。つまり、WPA2は通信データをそのまま暗号化するのではなく、カウンター値を使って暗号化しています。

このように、WPA2は高度な認証方式と暗号化方式が使われていますが、十分なメモリを積んでいない機器でも稼働に影響しない設計になっており、通信速度の低下は解消されています。

さらに、2018年6月に最新の認証方式とされるWPA3が登場しました。

WPA2には、攻撃者が中間者攻撃をしかけることにより、暗号化通信の盗聴や改ざんが行われてしまう、KRACKsと呼ばれる深刻な脆弱性があることが判明し、この対策として、SAE(Simultaneous Authentication of Equals)ハンドシェイクが導入されました。これは、仮にパスワードが漏えいしても、通信内容を暗号化し解読不可能にする技術です。

さらに、誤ったパスワードによるログイン試行が一定回数続くと、ログインをブロックする機能が追加されました。この機能は多くのWebサービスで導入されているものです。これにより辞書攻撃や総当たり攻撃(ブルートフォースアタック)などによる手あたり次第のログイン試行による危険性を防げます。

WPA3には「Easy Connect」機能が搭載されています。これはディスプレイを持たない、IoT機器などを安全かつ簡単にネットワークへ接続させる機能です。QRコードをスキャンするだけで、様々なIoT機器をWi-Fiへと接続できる利点があります。

なお、WPA3には「個人用(WPA3-Personal)」と「企業用(WPA3-Enterprise)」の2種類があります。どちらも最新のセキュリティを取り入れており、従来のプロトコルは受け付けないなど多くの共通点を持ちます。しかし、それぞれには家庭用のネットワークと企業用のネットワークにおける、使用法や要件の違いを考慮した補足的な機能が付け加えられています。

どのセキュリティ規格を選べばいい?

無線LANのセキュリティの設定をする際、わかりづらく混乱を招くのは、認証方式と暗号化方式がそれぞれの組み合わせで使用できることが背景にあります。

認証方式と暗号化方式の組み合わせで選ぶ

前述の認証方式と暗号化方式の組み合わせを整理すると、以下の表のようになります。

表の①は初期の規格であるWEPで、現在は安全性に問題があるとして推奨されていません。

②~⑤が選択できますが、この中で最新の方式は⑤の「WPA2(AES)」で、利用可能な無線LAN機器であればこの方式を採用するのが安全です。

最新の規格WPA3は安全性が最も高いものですが、発表されてから数年しか経っておらず、市場には出回っているもののこの規格に対応した機器が少ないのが現状です。もし、これから新しくネットワークを構築するのであれば、WPA3の対応機器を揃えて導入するのがおすすめです。

設定上注意することは?

無線LANを利用する上で暗号化の規格はアクセスポイントである親機(ルーター等)とクライアントである子機(PC・スマホ等)の両方を同じ設定にする必要があります。設定が異なるとうまくインターネットに接続することができません。

例えばルーターは何年も同じものを使ってる状況で、新しいスマホに買い替えたとします。この場合、スマホ側は最新規格に対応していても、ルーターが未対応であれば、最新の暗号化の規格を使用したインターネットへの接続はできません。

WPAやWPA2の規格は主流になっているものの、まだこの規格に対応していない機器が多く使用されているのが現状です。使用している機器に適切なセキュリティー設定をして利用するようにして下さい。

また、最新のWPA3を利用するためには、WPA3に対応した機器を使用する必要があります。既存の機器が対応していない場合は、この規格に対応した機器に買い替えが発生する可能性があるなど、注意が必要です。

パーソナルとエンタープライズのちがい

これまでみてきたように、無線LANを安全に利用するには、用途にあった認証方式と暗号化方式を選択して運用していく必要があります。しかし、その設定や管理方法を誤ると、盗聴や不正アクセスといった重大なリスクを招くことになってしまいます。そうならないようにするには、どのような対策が必要でしょうか。

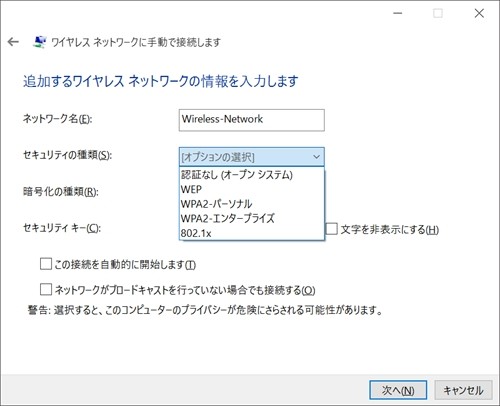

スマートフォンやパソコンを家庭用無線ルータに接続する時、端末の設定画面で「WPA/WPA2パーソナル」「WPA/WPA2エンタープライズ」などといった項目を目にします。セキュリティ規格と暗号化方式の組み合わせで「WPA-TKIP」「WPA2-AES」などと表記さていれる場合もあります。

認証の種類は「パーソナル」「エンタープライズ」などの部分からわかるようになっています。たとえば、Windowsにおける無線LANの認証の種類は以下のように表示されます。

パーソナルとは、「PSK(Pre-Shared Key / 事前共有キー)」と呼ばれる共通のパスフレーズで認証する方式です。接続先となるネットワーク名を示すSSIDとPSKを指定するだけで利用できる手軽さから、個人や家庭向けの小規模な無線LANで広く普及しています。

一方、エンタープライズは、ユーザーやデバイスを専用のサーバーを使って認証する外部認証タイプの方式で、個別のID・パスワードや電子証明書が用いられます。

家庭用ルータや公衆無線LANを日常的に利用していると、企業利用であってもWPAやWPA2パーソナル(WPA2-PSK)を使えば十分なセキュリティが担保できると思われがちですが、実はそうではありません。パーソナル(個人)とエンタープライズ(企業)と分けられているのには理由があります。

企業での「PSK認証」は危険!?

企業で無線LANの認証方法にPSKを採用すると、どのような危険があるのでしょうか。

まず、パスフレーズが流出する場合が考えられます。企業無線LANに接続している(=共通のパスフレーズが設定されている)デバイスを紛失したり盗難にあったりすると、そのデバイスが企業オフィスに近づくだけで企業無線LANに接続されてしまいます。そのデバイスを悪意ある第三者に操作されると、通信データの傍受と情報の窃取ができてしまう可能性があります。

また、盗難や紛失のほかに注意しなければならないのが、内部の人による不正です。会社を退職した人が、在職中に使っていたSSIDとパスフレーズで企業無線LANにアクセスする可能性がないとは限りません。実際、近年内部の人や退職した人が不正アクセスすることによる情報漏洩事件も発生しています。

企業の無線LANには「エンタープライズ認証」を

こうしたデバイスの盗難や紛失、退職・異動によるユーザーの入れ替わりなどが発生した際には、ただちにパスフレーズを変更する必要があります。しかし、PSK認証では全員が同じフレーズを利用しているため、無線LANを継続して利用する全てのデバイスとアクセスポイントが変更の対象となります。また、変更作業中はネットワークに接続できなくなるため、業務に大きな影響が出ないよう速やかに作業を完了させなければならないという課題もあります。

つまり、パーソナル(PSK)方式を選択する場合、大規模な設定作業と不定期なネットワーク停止が必要となる可能性があり、ユーザーが多い企業には現実的ではありません。

エンタープライズは、企業の無線LANを安全に運用するために推奨されている認証方式で、IDとパスワードを用いるタイプと電子証明書を用いるタイプの2つがあります。PSK方式とは異なり、専用サーバーを使った外部認証であるため、ユーザー認証やデバイス認証への対応も可能です。

エンタープライズ向けの外部認証というと多大なコストと手間がかかりそうですが、無線LANの普及と企業ニーズの高まりを受け、比較的簡単に環境を構築できるようになってきています。また、PSK方式のような運用に負荷をかける必要がなく、安定したネットワーク利用ができます。

ITに関してご不安などがありましたら、お気軽にご相談下さい!