近年、IDとパスワードが流出して悪意のある第三者に不正利用されるケースが増えています。これを防ぐ方法として様々な認証方式が注目されています。

「ログイン情報」が狙われている

これまでサービスにログインするための認証方式は、ほとんどが ID とパスワードの組み合わせで行われてきました。しかし、その ID とパスワードを組み合わせた「ログイン情報」はサイバー犯罪者から常に狙われています。複数のサービスごとに異なるパスワードを設定して管理することは難しいため、パスワードを使い回してしまうユーザーが多く、結果として一つのパスワードが漏えいしただけで大きな被害になってしまうケースが多発しています。

こうした被害を防ぐためには、複数の認証方式を組み合わせるなど、他人にログインされる可能性を低くする必要があります。

多要素認証で不正アクセスを防ぐ

ログイン情報が ID とパスワードの組み合わせのみの場合、その情報がもし漏れてしまったら、その情報を入手した人は誰でもログインできてしまいます。それでは、ログインによる認証をする意味がありません。そこで、IDとパスワード以外に個人を特定できる要素(認証方式)を追加するケースが増えています。複数の認証方式を組み合わせて使用することでセキュリティレベルを上げ、他人にログインされる可能性を低くすることができます。これを「多要素認証」といいます。

認証方式の種類

認証方式には、セキュリティレベルによって「知識認証」「所有物認証」「生体認証」の3種類があります。

知識認証

ID とパスワードの組み合わせのように、その情報を知っていればログインできる認証で、セキュリティレベルは3種類の認証方式の中では一番低いです。IDとパスワードだけでなく「秘密の質問」を入力させるケースもありますが、これも知識認証のうちと考えられます。

所有物認証

本人しか持っていないものを使用して認証します。

所有物認証の一つである「ワンタイムパスワード」は、ログイン時に入力するパスワードは毎回変わり一度きりしか使えないため、盗まれてもそのパスワードではもうログインできません。最近では、スマートフォンにワンタイムパスワードを送るケースも増えています。しかし、中にはトークンに脆弱性が発見され、それを悪用してワンタイムパスワードが盗み出されるケースも発生しています。

また、サービス側とユーザー側の両方のシステムに電子証明書をインストールする方法も所有物認証の一つです。しかし、電子証明書を盗まれてしまえばなりすましが可能になるので、完全な方法ではありません。

生体認証

ユーザーの身体の一部を使用して認証します。

具体的には、指紋、声紋、目の虹彩(こうさい)や網膜、顔、手のひらや指の静脈といったものを使用します。身体の一部を使うので複製が困難でなりすましが難しく、セキュリティレベルは最も高いと言えます。精度も向上しており、また認証に使用する機器も安価になってきたため、採用されるケースが増えています。

| ユーザー確認の方法 | セキュリティレベル | ユーザー確認方法の例 |

| 知的認証 (What do you know?) | 知識ベースのため、その知識を知っていれば 誰でもなりすましが可能 | ・ID/パスワード ・合言葉「山」「川」 |

| 所有物認証 (What do you have?) | 知識ベースと違って所有物を持たなければ なりすましはできない。所有物を盗まれた 場合はなりすまされる可能性がある。 | ・電子証明書 ・ワンタイムパスワード用トークン ・MACアドレス |

| 生体認証 (What you are?) | 身体的な特徴を元にするため、 盗まれることや貸し借りはできない。 | ・指紋認証 ・顔認証 ・静脈パターン認証 ・虹彩認証 ・網膜認証 ・声紋認証 |

多要素認証で使われるユーザー確認の方法

ワンタイムパスワード

ワンタイムパスワードとは、文字通り1回限り使えるパスワードのことです。

ネットバンキング等のWebサービスを利用する際に、IDとパスワードによる認証に加えてワンタイムパスワードでの認証も必要とするケースが増えています。ワンタイムパスワードによる認証を追加することにより、仮にID・パスワードが流出したとしても、第三者は該当のWebサービスへログインできないので不正利用を防げます。

万が一ワンタイムパスワードが流出した場合でも、そのパスワードは一定時間経過したり一度認証がすまされたりしたあとでは無効となるため問題ありません。

QRコード認証

QRコードとは「クイック・レスポンス(Quick Response)コード」の略称で、大容量の情報の搭載が可能でありながら高速読み取りができる二次元コードをいいます。1994年に自動車部品メーカーであるデンソーの開発部門(現・デンソーウェーブ)が発明しました。

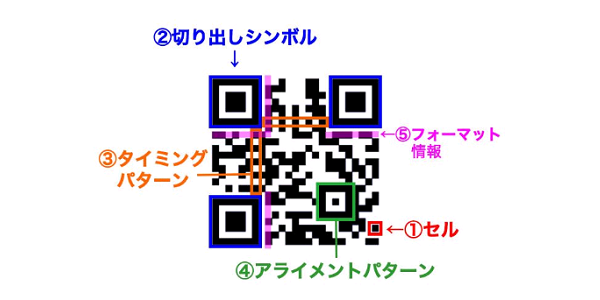

QRコードの構造

① セル(言語)

コード内に存在する白黒のマス(セル)は2進法で言語を表すように設定されています。白黒のマスは0と1の集合体で記録された言語ということになります。

② 切り出しシンボル

四隅にある四角形が「切り出しシンボル」です。位置検出や歪んだコードの外形を正確に検出する役割があり、カメラはこれを捉えることで対象をQRコードだと認識し、どの角度からでも高速で読み取ることができます。

③ タイミングパターン

黒いセルと白いセルが交互に配置されており、QRコードの座標を検出する役割を果たします。

④ アライメントパターン

右下の方にある小さな目玉のようになっているこの箇所は、カメラを斜めにかざしたときでも各セルに生じるズレや歪みを補正するために重要な役割を果たします。

⑤ フォーマット情報(誤り訂正機能)

切り出しシンボルの周囲を囲うのが、「誤り訂正機能」のレベルを決定するもので、この配列のパターンにより、誤り訂正レベルが設定されています。

上記の②〜⑤以外の部分が、デザインできるデータ領域になります。

開発当時、すでに普及していたバーコードは取り入れられる情報量が英数字のみで最大でも20字程度であるのに対して、QRコードの情報量は最大バージョンで数字だけでも7000桁以上、漢字も約1800字入力できるほどの大きな容量を備えています。その一方、「切り出しシンボル」の採用により誤認が少なく、他のコードの10倍以上の高速読み取りが可能になりました。

現在、QRコードはスマホ決済の他、大量の情報が飛び交い、なおかつ情報の正確性が求められる製造業の生産現場や航空券・乗車券・入場券、医療現場、個人情報管理などで用いられています。

プッシュ通知認証

プッシュ通知は、ユーザのウェブブラウザやインストール済みのアプリに対してメッセージを送るシステムです。ユーザーがウェブサイトを見ていないときや、アプリを起動していないときでも通知できる特徴があります。

このプッシュ通知を利用した認証方法は、ユーザーがログインしようとする際、ユーザーにアプリから確認のプッシュ通知が届き、通知をタップして開いたアプリの画面で許可をすることで認証できるシステムです。Google の自社サイトの認証における二段階認証プロセスのオプションの一つでも採用されています。

この手法はユーザーがワンタイムパスワードやコード番号といった認証情報を入力する手間がない点で優れていて、同時にユーザーが安易なパスワードを設定してしまう危険もありません。プッシュ通知であれば、ユーザーのスマートフォンに連絡されるため、第三者がユーザーになりすまして認証をしようとした場合もユーザーが承認さえしなければそれを防止することができます。

SMS認証

SMS(ショートメッセージサービス)認証とはスマートフォン・携帯電話の電話番号を使って本人確認を行う認証方法の一つです。

現在、スマートフォンアプリをダウンロードした際に、SMSを使って「認証コード」を送り、本人認証を導入する企業が増えています。なぜ、SMSで本人認証をするかというと、携帯電話番号は同一の番号が存在しなく、他人の携帯電話番号と被ってしまうことがないため、「認証コード」を送ってユーザーを識別する手段としては最適なのです。

ユーザーが間違って携帯電話番号を登録してしまったり、悪意を持ったユーザーがランダムな番号で登録したとしても、入力した携帯電話番号にしか本人認証用の「認証コード」が届かないので、知らない間にアプリをダウンロードしていた、課金がされていた・・・といったことも防ぐことができます。

顔認証

顔認証は、顔の目、鼻、口などの特徴点の位置や顔領域の位置や大きさをもとに照合を行う認証方法です。なりすましが困難なため、物理的なカギを持ったり、パスワードを設定する必要がありません。専用装置が不要で導入しやすく、利便性に優れるなどの特長を持っています。

出入国管理などのセキュリティや国民IDといった国家インフラから、企業の入退場管理やPCログオン等のセキュリティ強化のほか、企業のサービス高度化や機器の組み込みまで、業種を問わず幅広く活用することが可能です。

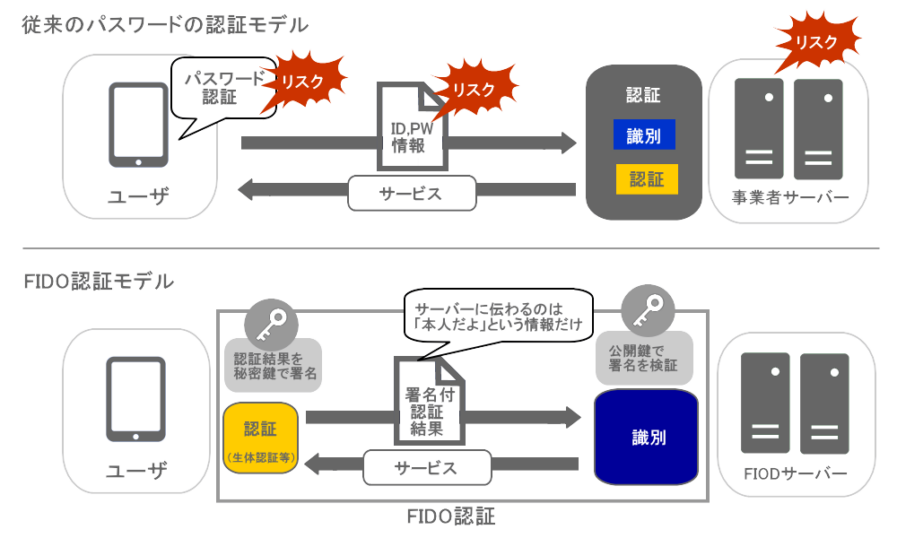

FIDO認証

FIDOとは、Fast Identity Onlineの略称で直訳すると「素早いオンライン認証」。パスワードを使わずに認証を行うための技術の開発と標準化を進めるための「業界団体」であり、また「FIDO UAF」「FIDO U2F」「FIDO2」といった「FIDOが推進する認証技術の名称」にもなっています。

FIDO認証は、現在普及しているパスワード認証に代わる次世代の認証方式として注目を集めています。FIDO認証はパスワード認証とは異なり、多要素認証の方式で「多要素」を構成しているのは、以下の要素です。

- デバイス側で行う、生体認証を用いた本人の認証

- サーバ側で行うデバイスの認証

FIDO認証では、次のような仕様が発表されています。

FIDO UAF

UAFは、Universal Authentication Frameworkの略称で、主にスマートフォンを利用した認証規格です。この仕様はFIDO認証に対応したデバイスが必要になります。FIDO認証がデバイスに依存するため、デバイスを紛失した場合に危険ではないかという心配があるかもしれません。しかし、FIDO認証でカギとなるのは生体認証です。生体認証は利用者本人の身体的情報を用いて行うため、仮にデバイスを紛失したとしても、悪意を持った人にFIDO認証を突破されるということはありません。このようにセキュリティ面では安全ですが、FIDO認証に対応したデバイスを準備する必要があるため、導入する際には一定のコストがかかります。

FIDO U2F

U2Fは、Universal Second Factorの略称で、生体認証を利用し2要素認証を実現する規格です。FIDO UAFとは違い、FIDO認証に対応したデバイスは必要としません。また、デバイスへのログインにユーザーID、パスワードを用います。パスワードでのログイン後に、NFC や Bluetooth を用いた本人認証を行います。部分的にパスワードを用いた認証を行っているため、セキュリティ面では課題が残りますが、FIDO UAFのようにFIDO認証に対応したデバイスを必須としていないため、導入しやすいといえます。

NFC とは

「近距離無線通信規格」のひとつで、かざすだけで周辺機器と通信できる技術のこと。

FIDO2

業界団体としてのFIDOが推し進める認証技術の1つで、2018年にリリースされた最も新しいものです。具体的には、専用のソフトウェアやハードウェアを利用せずに、指紋認証や顔認証、虹彩認証といった「パスワードを使わない認証情報」をオンライン上でやり取りできるというものです。

FIDO2が登場する以前の規格として、FIDO UAFと、FIDO U2Fがありましたが、導入には専用の機器の購入が必要といったハードルがあり、普及は限定的なものでした。

これに対して、FIDO2の大きなメリットは「専用機器が不要」という点です。つまり、「主要ブラウザの全てがFIDO2に対応済」であること、そして「WindowsやAndroid が FIDO2に対応済」であることから、パソコンからでもスマホからでも、FIDO2を利用した認証を追加費用なしで利用できます。なお、iPhoneやMacは現時点では対応していませんが、搭載されているSafariはFIDO2対応しているため、オンラインでの認証は実施可能です。

専用機器が不要、ということは「普段使っている機器がそのまま利用できる」ことを意味します。つまり、手元にあるパソコンやスマホがそのまま「FIDO2対応機器」となるということで、今後普及が進むと考えられます。

多要素認証でセキュリティを強化しましょう!

多要素認証は技術の向上や利用環境の多様化でどんどん進化しています。

それぞれの利点を考慮した上で、利便性を欠くことなく、それでいて安全な認証方式を選択することが大切です。

最近はワンタイムパスワードやプッシュ通知で届く認証コードで認証するサービスも増えているので、すでに身近になりつつありますね。利便性を欠かずにいかに高いセキュリティを維持できるかがポイントになりそうです。